- arrow_back Inicio

- keyboard_arrow_right Tecnología

Errores frecuentes al configurar un servidor proxy y cómo prevenirlos

TecnologíaTendencia 11 El Colaborador 14/11/2025

Un servidor proxy actúa como un intermediario entre tu dispositivo y el sitio web al que deseas acceder. En lugar de enviar la solicitud directamente, tu equipo la dirige primero al proxy; este, a su vez, realiza la petición al sitio en su propio nombre, recibe la respuesta y te la reenvía. Para el sitio web, parece que la solicitud proviene del proxy y no de tu computadora.

Por qué se utilizan los proxies

- Si deseas ocultar tu dirección IP real o entrar en un sitio bloqueado en tu país, un proxy te permitirá hacerlo fácilmente.

- En entornos corporativos o educativos, el proxy filtra las páginas permitidas y registra el tráfico según las normas establecidas.

- Los proveedores de servicios de Internet y las empresas usan proxies para almacenar en caché las páginas más visitadas, lo que reduce el consumo de ancho de banda y acelera el acceso.

- Un proxy inverso mejora la estabilidad de un sitio web al distribuir las solicitudes entre varios servidores, cifrar las conexiones y analizar el tráfico entrante para detectar amenazas.

- Dado que un proxy puede ver todo el tráfico no cifrado y registrar tus solicitudes, siempre debe ser un servicio confiable.

Errores comunes al configurar un proxy

Cuando un proxy está mal configurado, en lugar de proteger y optimizar la conexión, genera vulnerabilidades, ralentiza la red y bloquea el acceso a recursos esenciales.

Principales errores de configuración:

- Proxy abierto o autenticación débil — cualquiera puede acceder o las contraseñas son fáciles de adivinar.

- Gestión incorrecta de SSL/HTTPS — las conexiones no se cifran o los certificados se manejan de forma inadecuada.

- Errores en encabezados o redirecciones — como dejar activo un proxy transparente.

- Caché mal configurada — TTL demasiado prolongado, almacenamiento de páginas privadas o falta de control de caché.

- Fugas de DNS y enrutamiento incorrecto — las solicitudes se envían fuera del proxy.

- Registro deficiente de logs — sin cifrado, sin rotación o inexistentes.

- Uso de proxies públicos o gratuitos para tareas sensibles o confidenciales.

Consecuencias de una configuración incorrecta

Pérdida de seguridad

Un proxy abierto, sin cifrado o con certificados mal administrados permite a los atacantes interceptar datos, modificar contenido o utilizar el servidor como punto de ataque.

Solución: exigir autenticación segura, usar HTTPS entre cliente y proxy y entre proxy y servidor, mantener certificados válidos, restringir el acceso por IP o red, aplicar cortafuegos y mantener el software actualizado.

Lentitud de la red

Un sistema de caché mal ajustado (o inexistente), los cuellos de botella en el proxy, tiempos de espera incorrectos o la falta de balanceo de carga generan demoras notables.

Solución: configurar el caché adecuadamente (TTLs correctos y excepciones para contenido privado), distribuir la carga entre varios servidores, monitorear recursos (CPU, red) y optimizar los parámetros de tiempo de espera y tamaño de cola.

Problemas de acceso a recursos

Las políticas de control de acceso demasiado estrictas, errores de enrutamiento o encabezados incorrectos pueden impedir que los usuarios lleguen a los sitios o provocar que los servicios reciban una IP errónea.

Solución: revisar las rutas y reglas de acceso, confirmar que los encabezados se reenvíen correctamente, realizar pruebas desde distintas redes y mantener listas de permisos, bloqueos y excepciones actualizadas.

Riesgos de bloqueo y filtración de datos

Cuando un proxy es compartido por muchos usuarios o su IP se incluye en listas negras, el acceso a ciertos sitios puede ser denegado. Los encabezados mal configurados (X-Forwarded-For) y las fugas de DNS pueden revelar las IP reales de los usuarios, y los registros sin protección pueden causar filtraciones de información.

Solución: controlar la reputación de las IP, limitar el número y frecuencia de conexiones, limpiar o enmascarar encabezados según sea necesario, asegurar que las consultas DNS pasen por el proxy, cifrar y rotar los logs, y aplicar políticas estrictas de retención de datos.

Cómo elegir un proveedor de proxy

- Define tu objetivo: recopilación de datos, marketing, gestión de cuentas, acceso a contenido restringido o protección de servidores. Esto determinará el tipo de proxy que necesitas — residencial o móvil para mayor autenticidad, de centro de datos para mayor velocidad y menor costo, o un pool mixto para combinar ventajas.

- Evalúa la cobertura y el tamaño del pool: determina si necesitas IPs en países o ciudades específicas y cuántas direcciones únicas requieres. Los protocolos compatibles (HTTP/HTTPS, SOCKS5) y la compatibilidad con tus dispositivos también son factores clave.

- Verifica la seguridad: comprueba si la conexión al proxy está cifrada, si los registros se guardan y por cuánto tiempo. Para tareas sensibles, elige servicios con registro mínimo y soporte HTTPS. Considera los límites de tráfico, velocidad y conexiones simultáneas — influyen directamente en la estabilidad.

- Revisa las opciones de gestión y soporte: busca paneles intuitivos, API para automatización y asistencia técnica ágil. La reputación del servicio y las opiniones reales de los usuarios son señales claras de su fiabilidad.

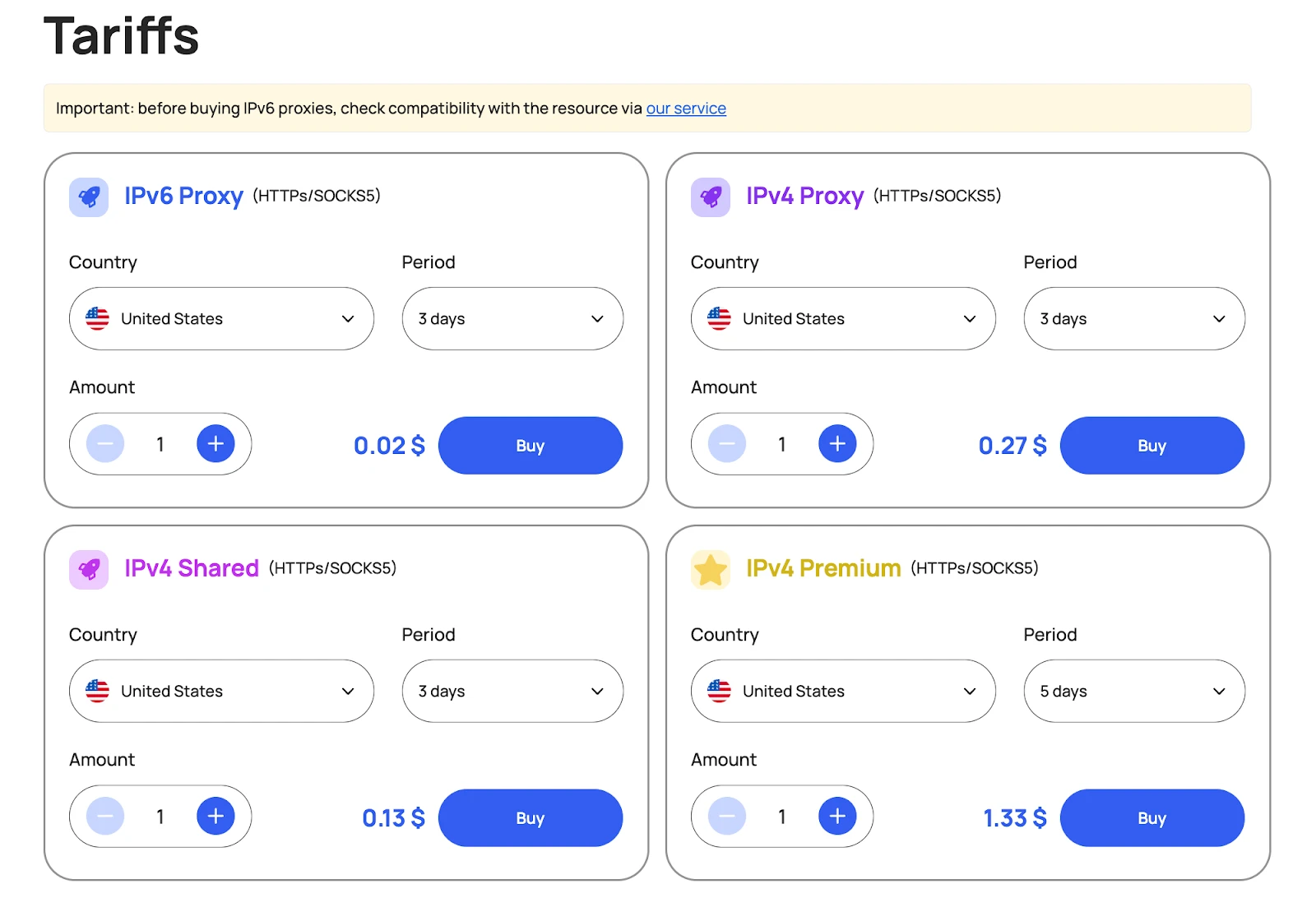

Los proxies de Belurk cumplen con todos los requisitos esenciales. El servicio ofrece diversos tipos de proxies (incluyendo opciones para mejorar la velocidad de conexión), amplia cobertura de IPs, compatibilidad con HTTP/HTTPS y SOCKS5, un panel de control intuitivo con API, conexiones cifradas y una política transparente.

Conclusiones y recomendaciones

Según el tipo de proxy

- Proxies de centro de datos: más económicos y rápidos, pero fáciles de detectar y bloquear; recomendados para pruebas internas o tareas que no requieren IPs realistas.

- Proxies residenciales: usan direcciones de usuarios reales, son más costosos pero menos propensos a bloqueos; ideales para scraping avanzado y servicios donde la reputación de IP es importante.

- Proxies móviles: emplean IPs de operadores celulares; ofrecen mayor fiabilidad para redes sociales y evitar bloqueos, aunque son más lentos y costosos.

Por protocolo, SOCKS es versátil y admite todo tipo de tráfico, mientras que HTTP(S) resulta más eficiente para solicitudes web y conexiones TLS.

Cómo evitar errores al elegir

- Al seleccionar un proxy, considera tu propósito de uso, la localización de las IPs, la velocidad y latencia deseadas, compatibilidad con protocolos actuales, métodos de autenticación y políticas de registro.

- En el caso de empresas, son esenciales el SLA, la monitorización y el soporte técnico. Para quienes buscan privacidad, es vital que el proveedor no conserve registros y garantice autenticación segura.

Proxies según el tipo de usuario

- Empresas: vale la pena invertir en calidad — elige proveedores con SLA, amplios pools de IPs y APIs de gestión; utiliza IPs dedicadas cuando la reputación sea importante (cuentas, correo, marketing); integra sistemas de monitoreo.

Usuarios particulares: evita los proxies gratuitos y públicos — suelen ser inseguros. Para proteger tus datos personales y mantener la facilidad de uso, opta por un servicio pago y confiable. En redes sociales, es más seguro usar proxies residenciales o móviles y respetar los límites de uso para evitar bloqueos.

Buscar

Más Recientes

- GRUPO ARRIESGADO PRESENTA “RESILIENCIA”, SU PROYECTO MÁS ÍNTIMO Y PODEROSO QUE SERÁ LANZADO EN 2026

- La Villa de Santa Claus: El regreso del musical original navideño que marcó a una generación

- Brote de sarampión está en descenso, según la SSA: “Ya no va a ser un riesgo durante el Mundial”

- Mundial Social México 2026 dejará un legado deportivo: Presidenta Claudia Sheinbaum

- ¿Cómo murió Selena Quintanilla? Reporte de autopsia que reabre el caso 30 años después

Etiquetas

CyberMéxico es un portal de noticias sobre tecnología, ciencia, startups, el mundo gamer y el seguimiento de las tendencias tecnologícas

Copyright 2015 | CyberMéxico – Una Mirada al Futuro